Passwort-Manager für Android & iOS: Was ist die beste Passwort-App?

So gut wie jedes Jahr gibt es Statistiken darüber, dass in Deutschland viel zu einfache Passwörter für die Anmeldung bei Google, Apple und Co. benutzt werden. Eine kinderleichte Lösung für das Problem stellen Passwort-Apps dar. Wie zeigen Euch daher die besten Passwort-Manager für Android und Apple iOS.

Gegen Ende des letzten Jahres gab es wieder eine Statistik, die bei Euch für Kopfzerbrechen sorgte! Das Unternehmen NordPass präsentierte die schlechtesten Passwörter und tatsächlich nutzen viele Menschen noch immer Phrasen wie "123456" oder "password" zum Login bei Google, Apple und Co.

Fühlt Ihr Euch jetzt angesprochen, ist das aber nicht weiter schlimm. Denn NextPit zeigt Euch nachfolgend die besten Apps zur Verwaltung Eurer Passwörter für Android und Apple iOS. Da diese in der Regel gleich neue und super-sichere Passwörter erstellen, schützt Ihr Euch gleichzeitig gegen Phishing, Smishing und Co.

Inhalt:

- Passwort-Manager für Android

- Passwort-Manager für Euer iPhone

- Was muss ein Passwort-Manager leisten?

- Es geht auch ohne: Tipps für bessere Passwörter

- Fazit

Passwort-Manager für Android

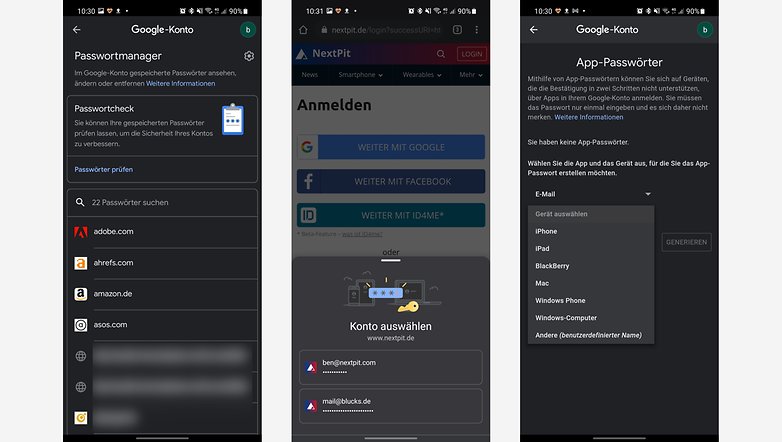

Gpass: Der Passwort-Manager von Google

Android-Smartphones werden ab Werk dank der Google-Play-Dienste mit einem Passwort-Manager ausgeliefert. Mithilfe von Smart Lock für Passwörter könnt Ihr Eure gespeicherten App- und Website-Passwörter auf verschiedenen Geräten verwenden. Smart Lock synchronisiert Passwörter mit Eurem Google-Konto, das Ihr in Chrome auf dem Desktop und auf dem Android-Gerät verwendet. Am PC erreicht Ihr den Service über das Schlagwort "Gpass". Googlet einfach danach!

Praktischerweise ist die Passwort-Verwaltung direkt in die Tastatur Gboard integriert. So müsst Ihr nur das Eingabefeld auf einer Seite ansteuern und schon schlägt Euch die Tastatur vor, ein gespeichertes Passwort einzugeben. Nutzt Ihr am Computer den Browser Google Chrome, funktioniert die Synchronisation ganz automatisch.

Dashlane: Im günstigen Abonnement besonders leistungsstark

Die sicherlich beste Alternative zu Gpass, die Ihr sogar auch unter iOS nutzen könnt: Dashlane. Die Passwort-App taucht in den einschlägigen App-Stores bei der Suche nach einem Manager weit oben auf und das zu Recht. Dashlane ist intuitiv, umfangreich und setzt schon bei der Einrichtung voll auf Sicherheit. Die Nutzung ist aber eher im Premium-Abonnement für 33 Euro im Jahr empfehlenswert.

- Leider sperrt die Android-App von Dashlane die Aufnahme von Screenshots. Screenshots gibt's bei iOS!

Denn mit Dashlane Free könnt Ihr lediglich 50 Passwörter auf einem Gerät speichern. Somit fällt die Synchronisation zwischen Geräten weg, was eine der großen Stärken des Tools ist. Gleichzeitig holt Ihr Euch im Premium-Abo direkt Zugriff zu einem VPN-Anbieter, was nicht nur für Sicherheit bringt, sondern auch das Umgehen von Ländersperren ermöglicht.

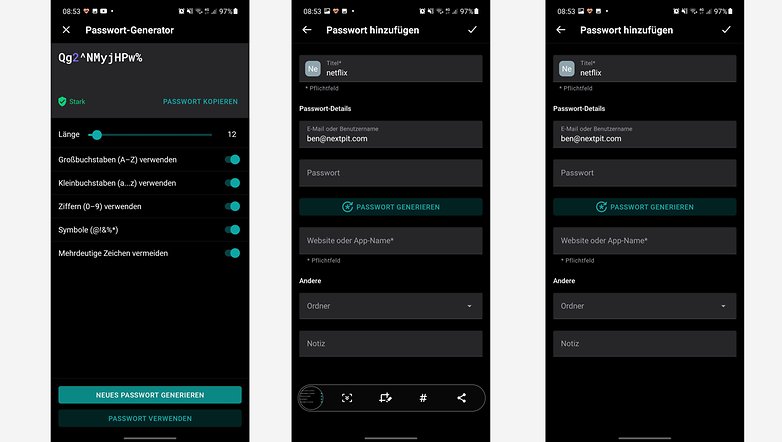

NordPass: Umfangreiches Tool ohne Account-Zwang

Bei Googles Passwort-Manager müsst Ihr als Voraussetzung natürlich ein Konto mitbringen. Das ist bei NordPass nicht unbedingt der Fall. Die App gehört zum selben Unternehmen, die auch den sehr guten VPN-Service NordVPN betreiben. In der kostenfreien App für Android speichert Ihr Passwörter, Kreditkarten, private Notizen und weiteres.

Ohne Abonnement und ohne Account könnt Ihr bereits Passwörter und Kreditkarten auf Eurem Gerät speichern und einen simplen Passwort-Generator nutzen. Autofill-Funktionen für Webseiten oder ein Data-Breach-Scanner sind allerdings Teil des Premium-Abonnements. Noch ein letztes Schmankerl: Über die Bedienungshilfen könnt Ihr NordPass auch zum Automatischen Ausfüllen von Passwörtern auf Webseiten aktivieren. Praktisch!

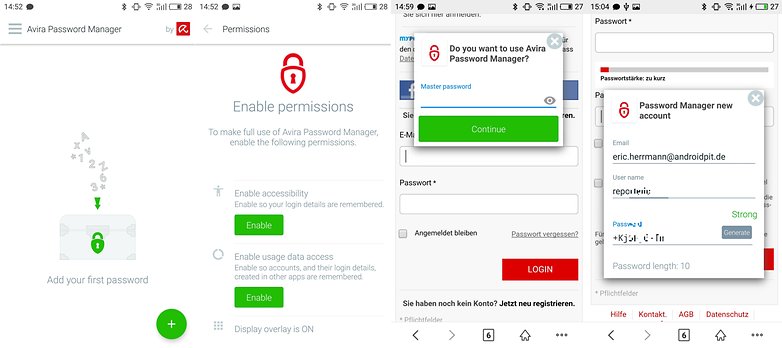

Avira Passwort Manager

Die Sicherheitslösung Avira war Anfang der 2000er so ziemlich das erste, was man sich auf einen neuen Rechner gezogen hat. Zwar hat Avira Antivir unter Windows dank der sehr guten vorinstallierten Sicherheitslösung ein bisschen an Bedeutung verloren, Avira lebt aber natürlich weiter! Unter anderem in einem sehr guten Passwort-Manager für Android. Dem Avira Passwort Manager.

Die Sicherheit der App wird über ein Master-Passwort geregelt, das Ihr am Anfang festlegt. Praktischerweise könnt Ihr auch Euren Fingerabdruck als Passwort benutzen. Avira beteuert, jedes einzelne Eurer Passwörter nach dem AES-256-Bit-Standard zu verschlüsseln und sie selbst nicht auszulesen. Der Passwort-Generator der App generiert Passwörter mit bis zu 25 Zeichen.

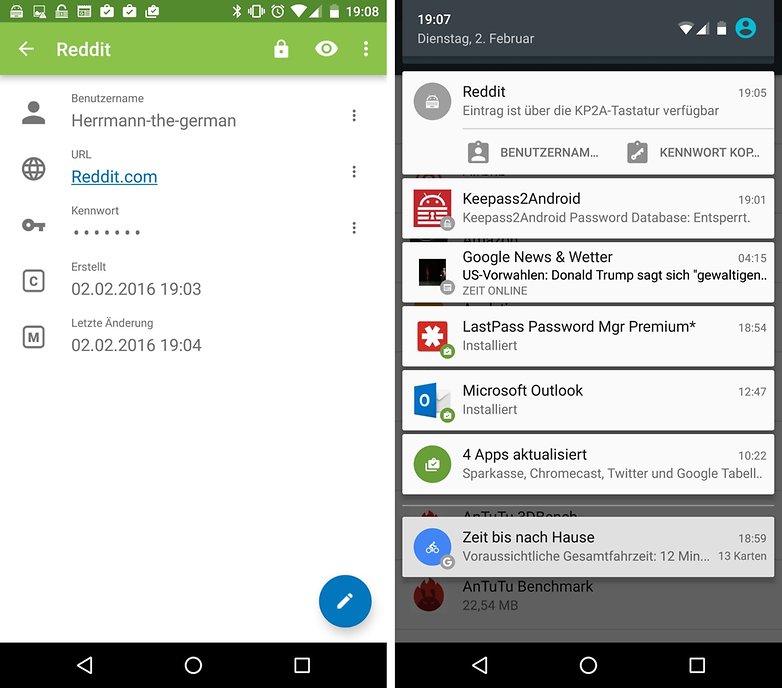

Offline-Passwort-Manager Keepass2Android

Keepass2Android ist ein Open-Source-Tool zum Passwort-Management. Es handelt sich um den Android-Ableger des gleichnamigen Desktop-Werkzeugs. Es legt auf Eurem Android-Smartphone eine Offline-Datenbank an. Da das Format dem Standard-Keepass-Format entspricht, könnt Ihr die Datenbank auf unterschiedlichen Geräten verwenden. Die Datenbank schützt Ihr mit einem Master-Passwort und optional mit einer beliebigen Schlüsseldatei.

Die Passwörter könnt Ihr nach der Eingabe der letzten drei Zeichen Eures Master-Passworts (per QuickUnlock) oder mit dem Fingerabdruck einsehen. Über einen Schalter in den Schnelleinstellungen und eine spezielle Keepass2Android-Tastatur könnt Ihr auf den Websites schnell und einfach Eure Benutzerdaten eintippen. Das jüngste Update unterstützt den Autofill-Dienst von Android Oreo. Um die Synchronisierung der Passwort-Datenbank kümmert sich Keepass2Android nicht alleine, sondern setzt auf Synchronisierung via Dropbox, Google Drive, SkyDrive, FTP und WebDAV. Wer diese Funktion nicht verwenden möchte, installiert die Offline-Version, die keinerlei Cloud-Anbindung mit sich bringt.

Passwort-Manager für Euer iPhone

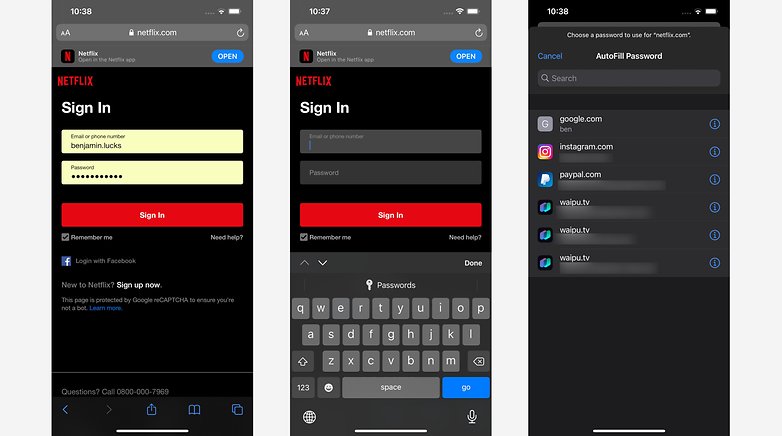

Der integrierte iOS-Schlüsselbund

Auch Apples iOS verfügt bereits über einen leistungsstarken Passwort-Manager, der einen großen Vorteil hat: Er ist direkt in das Betriebssystem integriert und kann somit mit der Funktion "Über Apple anmelden" glänzen. Dabei erstellt Euch Euer iPhone im Grunde genommen direkt eine Wegwerf-Mail und ein Passwort, meldet Euch automatisch bei einem Dienst an und speichert die Credentials in einer Datenbank.

Loggt Ihr Euch über ein Apple-Gerät bei dem entsprechenden Dienst erneut ein, fügt der iCloud-Schlüsselbund die generierten Daten direkt ein. Eine sehr gute Möglichkeit, um den Datenschutz im Internet zu erhöhen. Doch auch "normale" Passwörter und Anmeldedaten könnt Ihr im Schlüsselbund in Apple iOS speichern. Nutzt Ihr das System bisher noch nicht, solltet Ihr es unbedingt einmal ausprobieren. Denn es ist insgesamt die beste Lösung zum Passwort-Managen unter iOS.

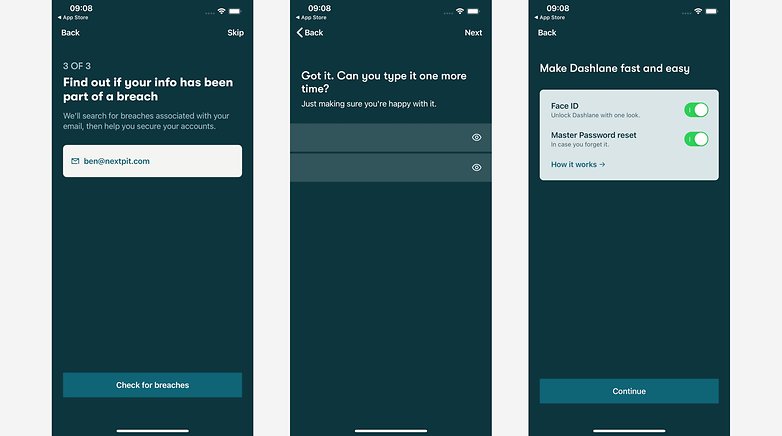

Dashlane: Die beliebteste Lösung im AppStore

Die App Dashlane gehört ebenfalls in jeden Artikel, wenn es um Passwort-Manager unter Apple iOS geht. Denn Dashlane ist die beliebteste Passwort-App im AppStore, setzt aber ein Konto voraus. Direkt bei der Einrichtung wird Eure E-Mail-Adresse darauf geprüft, ob sie schon einmal in einem Daten-Leak enthalten war. Ist alles okay und Euer Master-Passwort stark genug, erwartet Euch eine besonders intuitive und hübsche Passwort-App.

Cool ist, dass Ihr Euch per Face-ID vor der Eingabe von Passwörter noch einmal zusätzlich absichern könnt. Gebt Ihr gespeicherte Passwörter im Browser also per Auto-Fill ein, will die App noch einmal Euer Gesicht sehen. Die kostenfreie Nutzung beschränkt sich auf ein Device mit maximal 50 Passwörtern. Daher lohnt es sich, das Premium-Abonnement für knapp 30 Euro im Jahr abzuschließen.

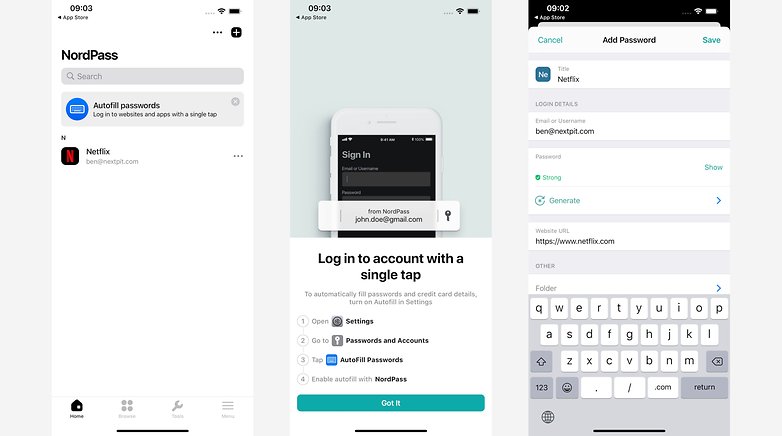

NordPass: Auch unter iOS eine Lösung ohne Konto-Zwang

Habt Ihr den Anfang dieses Textes nicht übersprungen, kennt Ihr NordPass bereits. Die Passwort-App gibt's auch für Euer iPhone und das lohnt sich gerade dann, wenn Ihr beruflich oder privat noch ein Android-Handy nutzt. Denn mit einem Account bei NordPass könnt Ihr die Passwörter ganz einfach zwischen den beiden Devices synchronisieren.

Ansonsten bietet NordPass unter iOS genau das, was es auch unter Android bietet. Ihr könnt einen Passwort-Generator bemühen, um sichere Passwörter zu erstellen und auch die Aktivierung der Autofill-Funktion gibt es auf Eurem Apple-Handy. Wieder ist die Nutzung kostenlos, obwohl Features wie der Data-Breach-Check dem Premium-Abo vorbehalten sind. Wollt Ihr keine Passwörter synchronisieren, müsst Ihr auch hier nicht unbedingt ein Konto haben.

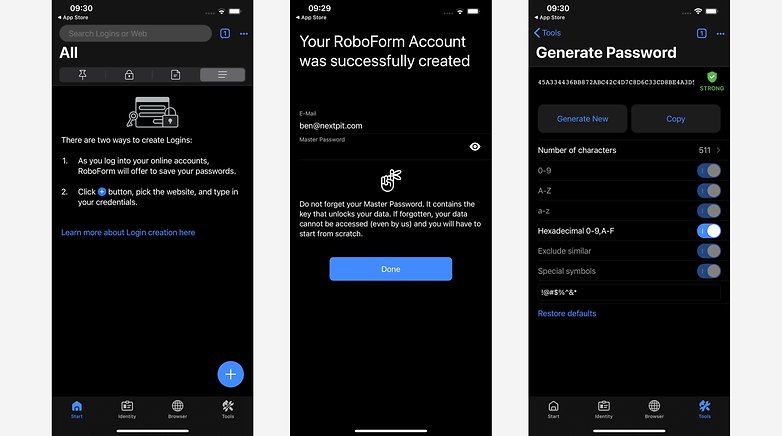

RoboForm: Hübsche Alternative mit umfangreichem Free-Account

Eine Alternative zu allen genannten Managern ist RoboForm. Ein Vorteil der App: Sie sieht ziemlich hübsch aus und bietet auch ohne Kosten viele Funktionen. Dazu gehören ein Passwort-Manager, die Erstellung zahlreicher "Logins" – also Kombinationen aus Passwörtern, E-Mails und Webseiten – und natürlich Autofill.

Auch RoboForm sichert sich per Face-ID ab und bietet gerade für ältere Menschen eine coole Funktion: Ihr könnt eine vertrauenswürdige Person festlegen, die im Falle eines Notfalls Zugriff auf all Eure Passwörter bekommt.

- Hübsch und zum Herunterladen: RoboForm für Apple iOS

Was muss ein Passwort-Manager leisten?

Aber worauf habe ich eigentlich geachtet, als ich mir die einzelnen Passwort-Manager angeschaut habe? Grundsätzlich sollen natürlich auch Passwörter wie jede App, die NextPit empfiehlt, intuitiv und bedienfreundlich sein. Als grundlegende Funktionen habe ich in den Passwort-Apps nach folgenden Features gesucht:

- Integrierter Passwort-Generator

- Bringt Autofill-Funktionen für Euren Browser und Apps mit

- Lässt sich am besten mit biometrischen Identifikationsverfahren verknüpfen (Face ID, Fingerabdruckscanner)

- Synchronisiert Eure Passwörter zwischen mehreren Devices oder Cloud

- Alternativ: Lässt sich ohne Cloud-Anbindung auf einem Gerät nutzen

Auf diese Kriterien bin ich aber auch bei jedem Passwort-Manager noch einmal eingegangen. Insgesamt würde ich meine Anforderungen an eine solche App als "Bringt mehr Sicherheit, ohne auf den Sack zu gehen" bezeichnen. Das ist doch eine ganz gute Zusammenfassung, oder? Schreibt mir Eure Erwartungen gerne in die Kommentare.

Geht auch ohne Manager: So bastelt Ihr gute Passwörter

Überzeugt Euch die Nutzung von Passwort-Managern nicht und ist es Euch zu heikel, Passwörter einer App anzuvertrauen? Dann will ich Euch trotzdem ein paar Tipps für sichere Passwörter geben. Geht beim Erstellen oder natürlich bei der Prüfung Eurer Keywords einfach diese Checkliste durch:

Passwort-Checkliste

| Mit diesen Checkpunkten erstellt Ihr sichere Passwörter |

|---|

| ✓ Auch wenn's schwer fällt: Kein Passwort zweimal nutzen |

| ✓ Nutzt möglich lange Passwörter mit über 12 Zeichen |

| ✓ Eine gute Möglichkeit ist es hier, ganze Sätze als Passwörter zu nutzen |

| ✓ Die Nutzung von Groß- und Kleinschreibung, Ziffern, Sonderzeichen und Co. sorgt auch für mehr Sicherheit, ist bei zu kurzen Passwörtern aber auch kein Garant für Sicherheit |

| ✓ Vermeidet personenbezogene Passwörter. Auch wenn ein Computer sie nicht knackt, können Personen, die Euch nahestehen sie erraten |

Weitere Informationen darüber, warum manche Passwörter sicher und manche eben unsicher sind, gibt's beim Gibson Research Center. Alternativ könnt Ihr Euch einen Passwort-Manager auch einfach nur für das Generieren von Passwörtern herunterladen und anschließend wieder löschen.

Fazit

Gerade bei Passwort-Managern lohnt es sich meiner Meinung nach, ein bisschen Geld auszugeben. Denn mit Anbietern wie Dashlane, die gerade einmal 30 Euro im Jahr kosten, könnt Ihr die Sicherheit Eurer Konten um ein Vielfaches erhöhen. Die Kosten lohnen sich spätestens dann, wenn Euer Konto nicht auf einmal bei irgendeinem Datenskandal aufgeführt wird.

Darüber hinaus inkludieren Anbieter Zusatzfunktionen wie Sicherheits-Checks oder sogar VPN-Dienste in ihre Apps. Ein Sicherheits-Rundumschlag also, der bei der richtigen Passwort-App anfängt. Große Unterschiede zwischen iOS und Android gibt's insgesamt aber nicht. Lediglich hat Apple die umfangreichere Standard-App, falls Ihr keine zusätzlichen Downloads wollt.

Unsere Passwort-Manager haben am 22. April 2021 eine Grunderneuerung bekommen. Ich habe viele iOS- und weitere Android-Apps hinzugefügt und die Kommentare stehen gelassen.

Sind cloudbasierte, bzw Programme die sich untereinander synchronisieren nicht leichte Beute für hacker? Da die Passwörter, auch wenn sie 256bit Verschlüsselung haben, das leider nur in der cloud, also beim Anbieter, relativ leicht abzufangen sind. Ich glaube da mal was gelesen zu haben und das war ein Artikel von Kaspersky Lab. Mit den Worten, Passwort-Manager ja, aber nur auf dem Gerät, also offline wirklich sicher.

Die Passworte sind vermutlich oft im Internet bei einem Profi besser gesichert als lokal auf den Endgeräten von Otto Normal. Und selbst bei Cloud-Lösungen lieben Kopien der Passworte auch (zumindest temporär) lokal auf den Endgeräten vor, sei es auch nur in der Zwischenablage (welche ein großes Risiko zum Abgriff von Passworten durch andere Programme ist!

Die Frage ist immer, wo liegen welchen Risiken?

Wenn jemand ganz bestimmtes gehackt werden soll, ist der erste Angriff sicher über eines seiner Endgeräte, um von diesem weiteren Zugriff über weitere Accounts zu erhalten.

Wenn niemand bestimmtes gehackt werden soll, ist der Angriff eines Dienstes im Netzwerk sinnvoller mit dem Ziel die, Nutzer-Datenbank zu knacken und mit diesen Nutzerdaten den Zugang in andere Dienste (Amazon, PayPal, eBay, Bankkonten etc.) zu bekommen. Weil viele immer noch die gleichen Zugangsdaten für unterschiedliche Dienste verwenden, ist das ein verbreitetes Vorgehen.

Wer für jeden Dienst eine eigene Kombination aus Benutzername und Passwort verwendet, für den wird das ganze schnell kompliziert. Dort setzen Passwort-Manager an. Nun werden aber diese zu einem interessanten Angriffsziel für Hacker.

Der Betreiber eines cloudbasierten Passwort-Managers könnte Zugriff auf die Passworte haben, indem er sich die Schlüssel im Hintergrund zusenden lässt. Dazu könnte er auch durch die für ihn geltenden Gesetze gezwungen sein, und man wird schnell fündig, wenn man recherchiert, welche Länder soetwas machen oder planen zu machen. Journalisten könnten damit ein Problem bekommen und ihrer Arbeit nicht mehr wie bisher nachgehen können, was wiederum dazu führt, dass uns Informationen verborgen bleiben.

Deshalb speichere ich die Container-Datei von Passwort-Manager zwar in der Cloud damit ich die Passworte immer aktuell auf allen Geräten verfügbar habe, aber ich verwende keinen speziellen Passwort-Dienst, sondern einen allgemeinen Cloud-Speicher. Damit ist schon einmal leichter sicherzustellen, dass der Betreiber kein Hintertürchen zur Container-Datei mit den Passworten hat.

Den Anbieter des Cloud-Speichers wähle ich so aus, dass deutschem Recht unterliegt. So kann ich in Fall der Fälle mein Recht besser durchsetzen und es ist zudem billiger als auch noch einen ausländischen Anwalt und hohe Reisekosten zahlen zu müssen.. Klar, das ist der Worst-Case, aber auch den diesen muss gedacht werden. Außerdem habe ich auf die Gesetzgebung im eigenen Land einen gewissen Einfluß und finde leichter Mitstreiter. Selbst wenn mein Einfluß auch in eigenen Land gering ist, im Ausland habe ich quasi gar keinen Einfluß darauf.

Jetzt bin ich aber schon recht weit von Deiner Frage abgeschweift. Allerdings gehört das alles recht nah zusammen.

Also wenn ich dich richtig verstehe, speicherst du deine pw als Datei z.B. bei der Telekom ab. Kannst von überall drauf zugreifen und mit copy&past verwenden!?

Was ist wenn das Gerät den Geist aufgibt? Alles weg?

Den Text habe ich vor ca 3 Jahren mal gelesen. Aber berechtigt ist deine Frage schon. Das könnte natürlich passieren, oder man hat das Programm zweimal... Einmal Smartphone und einmal Laptop.

Ich trau mich nicht so recht an pw-manager ran, merke mir meine pw noch selber ganz gut. Sind zum Glück auch nur 7 verschiedene...

Passwort-Manager, die die Passworte in einer Lösung beim Anbieter des Passwort-Managers speichern, sind Fail by Design.

Passwort-Manager, bei denen ich nicht an die Containerdatei (also die Datei, in der die Passworte gespeichert sind) komme, sind Fail By Design.

Passwort Manager, die nicht systemübergreifend für Windows, macOS, Linux, iOS, Android und möglichst auch für Nieschensysteme erhältlich sind, sind Fail By Design.

Ich kann guten Gewissen nur KeePass empfehlen. Optimalerweise kann der Passwort-Manager die KeePass-Containerformate kbd (auch Version 1 genannt) und kbdx (auch Version 2 genannt) verarbeiten, wobei ich empfehle, nur kbdx zu verwenden.

Auf der Seite keepass.info finden sich Links zu Alternativen für alle möglichen Systeme.

Unter Windows verwende ich ich das Original: Keepass 2.x

Unter Linux und iOS verwende ich KeePassXC

Unter Android verwende ich KeePassDX

Unter iOS verwende ich KeePassium

Unter Sailfish OS verwende ich ownKeepass

Alle Versionen unterstützen AutoFill und schieben die Daten an der Zwischenablage vorbei, die von anderen Programmen ausgelesen werden könnte. Alle Lösungen sperren sich automatich auf Wunsch nach einer vorzugebenden Zeit. Nur ownKeepass für Sailfish OS ist nicht auf der Höhe der anderen Clients.

Ich selbst nutze KeePass seit über 15 Jahren. Das ist also keine Eintagsfliege. Alle genannten Lösungen sind Open Source und kostenlos, gleichzeitig kann dem Entwickler dennoch einen Obulus auf freiwilliger Basis zukommen lassen.

Die Containerdatei speichere ich in der Cloud. Das ist deshalb problemlos, weil diese AES256-verschlüsselt ist. Ein Standard, den sogar die NSA für hochsichere Verschlüsselung einsetzt. Zusätzlich lässt sich die Sicherung mit einer Schlüsseldatei erhöhen. Es sollte aber eine Selbstverständlichkeit sein, das Passwort für die Containerdatei nach allen aktuellen Regeln der Sicherheitsratschläge von Experten zu wählen und dieses nirgends sonst zu verwenden. Diese Regel gilt für ALLE Passwort-Manager, sowohl für die von mir genannten wie auch für die im Artikel genannten und alle ungenannten!

Wenn man die Containerdatei in eine Cloud legt, fehlt noch eine Synchronisationslösung, aber auch dafür gibt es mehr als eine Lösung und für jedes System eine. Für Android empfehle ich (ebenfalls seit Jahren) FolderSync aber es gibt auch zahlreiche Open Source-Lösungen wie Seafile. Zudem lassen sich diese Lösungen auch für andere Dateisynchronisation verwenden und erleichter Euch damit die Lösung von den geschlossenen Systemen der großen Anbieter hin zu offenen Lösungen, die von keinem Anbieter abhängig sind. Sogar Self-Hosting ist für denjenigen möglich, der auch diese Kontrolle in seinen Händen wissen will.

Im vorangegangenen Absatz habe ich bewusst keine Cloud-Lösung namentlich genannt, weil das wirklich egal ist. Wer bei Google Drive bleiben will, kann das machen, wer Dropbox nutzen will, bitte schön! Und wer Anbieter mit dem offenen WebDAV wählt, kann es auch nutzen. Auch ein Wechsel ist innerhalb von Minuten vollzogen.

Alles kompliziert? Nein! Höchstens, weil man es sich einredet. Ich kenne viele Anwender von KeePass, die keine großartigen technischen Kenntnisse haben.

Samsung Pass ist am sichersten und via die Knox Hardware ebene gesichert.

Nix für ungut. Aber ein Artikel, der die “besten Passwort-Apps” verspricht und dann 1Password ignoriert, ist ein wenig für die Tonne – vorsichtig ausgedrückt.

Genau so ist es. 1Password ist der beste Passwort Manager den ich jemals benutzt habe.

Der ganze Passwortjungel nervt schon gewaltig. Ich möchte meine vielen Passwörter allerdings nicht in irgendeine App auslagern wollen.

Mich stört eher das Verhalten von Google und Co, die einem jetzt alles doppelt gemoppelt aufzwingen. Letztens wollte ich in der Arbeit am PC schnell mal einen Termin in meinen Google-Kalender einspeichern....Fehlanzeige! Ich sollte einen Code vom Privathandy oder Tablet auslesen und diesen dann am Bildschirm bestätigen. Blöd nur, wenn man in der Arbeit nur das Berufshandy dabei hat.

Datenschutz bei Google...ahhh, aha? ha - ha - hahaha...!!! Die wollen einem ja sowieso nur alle Daten von den Kontakten bis zur eigenen Telefonnummer herauslocken. Und das im Sinne der Sicherheit, IHRER Sicherheit!!!

Das Internet macht so langsam aber sicher keine Freude mehr. Da zähle ich auch die nervige Werbungsflut dazu. Das wird einfach zu viel!

Mich stört mehr, dass man für jeden Unfug einen Account anlegen soll. Eine App ausprobieren? Nicht ohne Account. Eine Kleinigkeit im Internet bestellen? Erst einen Account anlegen. Eine Bonuskarte im Ladengeschäft? Nicht mehr ohne Onlineaccount. Einen Artikel kommentieren? Natürlich nur mit Account. Natürlich hab ich dafür ausreichend Mailadressen und auch Passwörter, aber es nervt einfach, weil das ja alles mit Aufwand verbunden ist und mir oftmals keinerlei Vorteile verschafft.

Das sind die modernen Zeiten. Ich versuche gar nicht erst, dagegen anzukämpfen.

Und eigentlich ist es ja nachvollziehbar. Du brauchst zum Beispiel hier bei NextPit einen Account, damit niemand auf die Idee kommt, abstruse Ideen in deinem Namen und gegen deinen Willen zu posten. Ist doch eine gute Sache.

Wenn jemand hingegen meine Daten will, obwohl es gar nicht wichtig ist, dann wird die Geschäftsbeziehung eben beendet, noch bevor sie begonnen hat.

Allerdings muss ich auch sagen, dass ich zwar “nur” zwei Gmail-Adressen unterhalte, aber es eigentlich nie vorgekommen ist, dass meine Spam-Adresse vollgemüllt wurde. Auch Abmeldungen funktionieren fast immer einwandfrei. In der letzten Zeit bin ich deshalb dazu übergegangen, für alles meine “richtige” Mail-Adresse zu verwenden. Allerdings hat Gmail auch einen Weltklasse-Spamfilter.

Aber Licht am Ende des Tunnels ist doch schon sichtbar!

Immer häufiger kann man als "Gast" ohne eigenes Kundenkonto einkaufen, wenn man über Bezahlmethoden wie Paypal, Paydirekt, Kreditkarte usw. verfügt.

Das geht z.B. schon bei Bahn, Post, soweit ich weiss auch Ebay und weiteren Verkaufsstellen.

Zwar wird meistens noch die Email-Adresse abgefragt, selbst wenn man das gekaufte Produkt wie Fahrkarten, Briefmarken usw. auch gleich direkt herunterladen kann, aber ein per Passwort gesichertes Kundenkonto wird nicht mehr benötigt.

-

Admin

-

Staff

22.04.2021 Link zum KommentarHey Leute!

Ich habe unsere Passwort-Manager einmal mit einem Rundum-Sorglos-Update gepflegt. Für iOS-Nutzer gibt's nun endlich auch Alternativen zum iOS-Schlüsselbund.

LG

Ben

Nun endlich? Ich arbeite seit 6 Jahren mit iOS und von Beginn an gab es Passwort-Manager als Alternative zum Schlüsselbund.

Es gibt doch auch die pbkdf2 Funktion, mit der sichere Passworte aus Klartext Zeichenketten abgeleitet werden können. Das "Master Passwort" kombiniert mit der Web Adresse ergibt dann für jede Web Seite ein individuelles Passwort, und es muss nirgendwo etwas gespeichert werden. Ich frage mich, warum es darauf basierend keine Browser Extensions gibt?

Der beste Passwort Manager nützt doch nichts wenn ein Dienst wie Dropbox gehackt wird und die Kriminellen dort direkt die gespeicherten Daten abgreifen.

Wenn, wie bei KeePass AES256 zur Verschlüsselung der Containerdatei verwendet wird und das Passwort für die Containerdatei stark genug ist, kann man sie bedenkenlos auf Dropbox oder ähnlich ablegen. AES256 verwenden sogar Geheimdienste und es existiert bis heute kein erfolgreicher Crack.

Dennoch sollte man alle Passwörter ändern, sobald der Cloudspeicher kompromittiert sein könnte. Das kann er nicht nur durch einen Hack sein.

Für die wichtigsten Seiten Wie Online Banking, PayPal, Seiten bei denen meine Kreditkarten Daten hinterlegt sind,etc. habe ich ein Passwort mit 25 Stellen aus Buchstaben groß und klein, Sonderzeichen und Zahlen. Bei allem anderen eines aus 8-12 Stellen. Das hat bis jetzt immer genügt. Einem Passwortmanger vertraue ich nicht.

Wie ich mir die ganzen Passwörter merke?....ich schreibe es zuerst auf und tippe es dann einmal ein, das genügt mir zum merken.

Du benutzt noch Paypal? Alles andere als Sicher... für eine ,,Bank"

Da passiert viel Scheisse und von denen bekommt man nabezu keine Unterstützung, das zdf hat die mal 3 Wochen lang versucht zu erreichen, keine Change.