Stagefright in Android: Die Patches zur Mutter aller Sicherheitslücken

Die große Sicherheitslücke Stagefright in Android wird für immer mehr Smartphones geschlossen. Hier erfahrt Ihr alles zu Stagefright 2.0, dem neuen Detector und den jüngsten Stagefright-Patches. LG, OnePlus und Co. schließen endlich die Lücke.

Springt hier direkt zu den Abschnitten:

- Stagefright: das beste, was Android passieren konnte

- Selbsttest: bin ich von der Stagefright-Lücke betroffen?

- Stagefright-Patches der Hersteller

- Maßnahmen der Mobilfunk-Provider

- Stagefright selbst bekämpfen - geht das?

Die Stagefright-Lücke war das beste, was Android passieren konnte

Die Sicherheitsfirma Zimperium war der Entdecker Stagefright-Sicherheitslücke. Da sie 95 Prozent aller aktiven Android-Geräte betroffen hatte, nannte Mitarbeiter Joshua Drake sie kurzerhand die "Mutter aller Android-Schwachstellen". Mit ihrer Offenlegung hat Zimperium die Hersteller von Android-Smartphones im Sommer 2015 in Zugzwang gebracht, da schlagartig viele Geräte angreifbar wurden.

Monatliche Sicherheitsupdates der Smartphone-Firmware waren für viele Flaggschiff-Geräte und auch günstigere Smartphones die erfreuliche Konsequenz. Damit wurden die betroffenen Android-Smartphones endlich so sicher wie Apples iPhones.

Von der Sicherheitslücke waren anfangs fast alle Android-Smartphones betroffen. Sie befindet sich in einer Multimedia-Bibliothek (libStagefright), wird durch eine gezinkte MMS (und in späteren Versionen auf andere Arten) ausgelöst und verwandelt Smartphones in Abhörgeräte. Tückisch an der ersten Version der Stagefright-Lücke war, dass der Angegriffene sein Smartphone nicht einmal anfassen musste, damit die Schwachstelle ausgenutzt wird.

Während Zimperium, die Smartphone-Hersteller sowie die Mobilfunk-Provider zusammen in der Zimperium Handset Alliance das Problem nachhaltig lösen wollen, legt Zimperium immer neue Sicherheitslücken offen. Die Zugzwang-Taktik scheint also aufzugehen. Immerhin haben etliche Hersteller inzwischen monatliche Sicherheitsupdates versprochen.

Stagefright in Android: ein Selbsttest

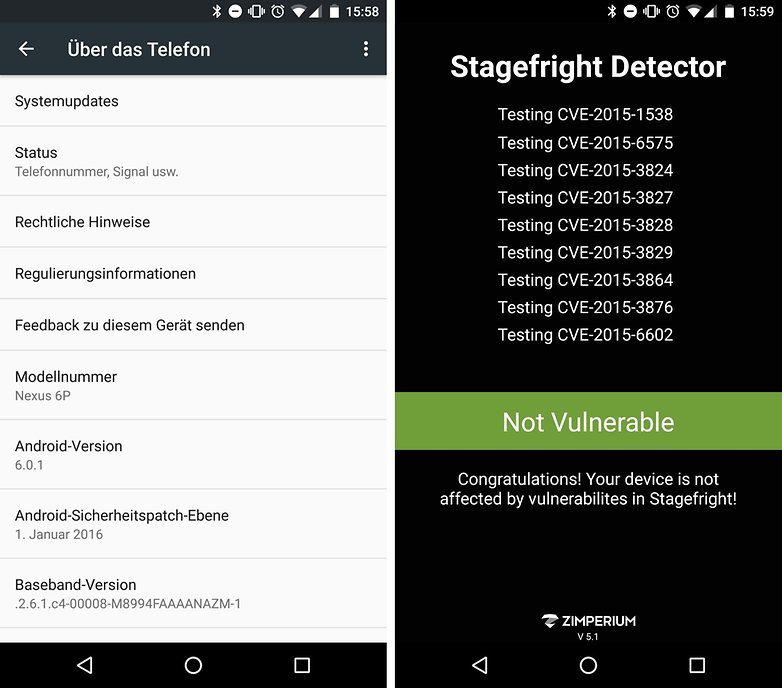

Schaut nach, ob Euer Smartphone für die Stagefright-Lücke empfindlich ist. Ladet dafür die Detector-App herunterladen und scannt Euer System nach den aktuellen Lücken ab. Wenn Euer Smartphone betroffen ist und nicht unten hier im Artikel aufgelistet ist, solltet Ihr Euch bei Eurem Smartphone-Hersteller nach neuen Software-Updates erkunden.

Stagefright-Patches der Hersteller

Google liefert auf seine Nexus-Geräte konsequent monatliche Sicherheitsupdates aus. In einem monatlichen Sicherheitsbericht zeigt Google, welche Sicherheitslücken es in Android in einem Monat geschlossen hat. Dieser Bericht gilt dann für die Android-Geräte aller Hersteller, die den Patch ebenfalls erhalten und verteilen sollten.

Samsung, Sony und Co. ziehen nach und versprechen zum Teil monatliche Updates. Die Telekom hat zusätzlich den automatischen MMS-Empfang eingestellt. Im Folgenden erfahrt Ihr, welche Geräte welcher Hersteller einen Stagefright-Patch bekommen haben. Danach erfahrt Ihr, was die Provider unternommen haben. Zum Schluss zeigen wir Euch, was Ihr selbst unternehmen könnt

Stagefright-Patch bei Samsung

Das ist die Liste der Samsung-Smartphones, für die Stagefright-Patches verfügbar sind:

- Samsung Galaxy S6

- Samsung Galaxy S6 Edge

- Samsung Galaxy S6 Active

- Samsung Galaxy S5 Active

- Samsung Galaxy S5 Sport

- Samsung Galaxy S5

- Samsung Galaxy S4

- Samsung Galaxy S4

- Samsung Galaxy S3

- Samsung Galaxy Note 4

- Samsung Galaxy Note Edge

- Samsung Galaxy Note 3

- Samsung Galaxy Mega

- Samsung Galaxy Grand Prime

- Samsung Galaxy Tab S

- Samsung Galaxy Tab 4 10.1

- Samsung Galaxy Tab 3

Stagefright-Patch bei Sony

- Sony Xperia Z3

- Sony Xperia Z3 Compact

- Sony Xperia Z2 (Stagefright 2.0 gestopft)

- Sony Xperia Z2 Tablet (Stagefright 2.0 gestopft)

- Sony Xperia Z2 Compact

- Sony Xperia Z1

- Sony Xperia Z1 Compact

- Sony Xperia Z Ultra

- Sony Xperia T2 Ultra

Stagefright-Patch bei Google

Google hat am 05. August 2015, also kaum mehr als eine Woche nach Bekanntwerden des Stagefright-Bugs, verkündet, dass es künftig eine Update-Strategie fahren wird, wie man sie schon von Microsoft Windows kennt. Ab sofort werden Nexus-Geräte monatliche OTA-Updates bekommen. Langfristig werden Nexus-Geräte zwei Jahre lang monatliche System-Updates bekommen. Zusätzlich werden entweder drei Jahre nach Verfügbarwerden oder 18 Monate nach Verkaufsstopp im Google Store Sicherheitsupdates geliefert.

Build LMY48I wurde in der Nacht zum 06. August 2015 freigegeben und schloss die Stagefright-Lücke in Nexus-Geräten. Welche Sicherheitslücken in den darauf folgenden Updates geschlossen wurden, kann man kontinuierlich in dieser Google-Gruppe verfolgen.

Stagefright-Patches kommen mit den OTA-Updates auf Build-Nummer LMY48T oder höher daher und schließen auch Stagefright 2.0. Gepatcht werden sollten demnach aktuell folgende Geräte:

- Nexus 5

- Nexus 5X

- Nexus 6

- Nexus 6P

- Nexus 7 (2013)

- Nexus 9

- Nexus 10

- Pixel C Tablet

Stagefright-Patch bei CyanogenMod

Nutzer des Custom-ROMs CyanogenMod haben immer einen Grund zum Lächeln, wenn es um die Versorgung mit Sicherheitsupdates geht. Selbst ein altes Galaxy S3 wird damit wieder sicher. CM war eines der ersten Android-Systeme mit Stagefright-Patch. Als dann die Meldungen um Stagefright 2.0 kursierten, hieß es gleich im offiziellen Security Bulletin, dass Builds nach dem 05. Oktober Stagefright 2.0 schließen würden.

Stagefright-Patch bei LG

- LG V10

- LG G4

- LG G3

Stagefright-Patch bei HTC

- HTC One M9 Plus

- HTC One M9

- HTC One Max+

- HTC One M8

- HTC One M8s

- HTC One M8 Dual-SIM

- HTC One mini2

- HTC One M7

- HTC One mini

- HTC One E8

- HTC Desire Eye

- HTC Desire 820

- HTC Desire 816

- HTC Desire 620

- HTC Desire 610

- HTC Desire 526G

- HTC Desire 510

Stagefright-Patch bei Asus

Asus informiert seine Kunden im Forum über Veränderungen in der Software. Seit November 2015 wurden zahlreiche ZenFones aktualisiert. Dazu zählen die folgenden Modelle:

- ZenFone 2

- ZenFone 2 Laser

- ZenFone 4

- ZenFone 5 LTE

- ZenFone 6

- ZenFone Go

- PadFone

- PadFone S

Stagefright-Patch bei OnePlus

OnePlus hat seine drei Geräte mit Stagefright-Patch versehen.

- OnePlus One

- OnePlus 2

- OnePlus X

Stagefright-Patch bei Motorola

- Moto X Style

- Moto X Play

- Moto X (2013/2014)

- Moto G (2013/2014/2015)

- Moto G LTE (2013/2014)

- Moto E (2014)

- Moto E (2015)

Stagefright-Patch bei Nvidia

Nvidia hat für seine komplette Android-Palette Patches ausgeliefert:

- Nvidia Shield Tablet

- Nvidia Shield Android TV

- Nvidia Tablet K1

Stagefright und die Mobilfunkprovider

Bei den deutschen Mobilfunkprovidern ist man sich im Klaren darüber, dass die Furcht vor der Stagefright-Lücke auch bei den Kunden angekommen ist. Da der bekannteste Angriffsvektor für die Sicherheitslücke die MMS ist, können die Provider einen wichtigen Pfad blockieren.

Stagefright-Patch bei der Telekom

In der Pressemeldung der Deutschen Telekom heißt es: "Zum Schutz unserer Kunden stellt die Deutsche Telekom ab dem 05.08.2015 vorübergehend vom automatischen auf einen manuellen Download von MMS um. Möglicherweise infizierte MMS werden somit nicht mehr automatisch ohne Zutun des Nutzers heruntergeladen."

Damit wird das wichtigste, wenn auch nicht das einzige Einfallstor des Angreifers geschlossen. Wie es um den echten Stagefright-Patch der via Telekom vermarkteten Geräte bestellt ist, wurde noch nicht gesagt. Dazu heißt es lediglich: "Die Telekom ist mit den Herstellern in Abstimmung wie die Sicherheitslücke behoben werden kann."

Stagefright-Patch bei Vodafone

Vodafone beschwichtigt und sagt: "Es handelt sich bei StageFright um eine ernstzunehmende, aber rein theoretische Schwachstelle, die in der Praxis noch keinen Vodafone-Kunden betroffen hat. Google hat den Herstellern bereits Patches bereitgestellt". Was in unserer Erfahrung noch lange nicht bedeutet, dass jene schnell Patches liefern werden. Vodafone verspricht diesbezüglich jedoch, dass man Software-Updates möglichst schnell und wirksam ausrollen werde.

Einen so dramatischen Schritt wie die Telekom bezüglich MMS-Empfang werde man aber nicht wagen. "Wir haben uns nach sorgfältiger Risikoabwertung dagegen entschieden, den MMS-Empfang komplett zu sperren. Die Kunden haben die Möglichkeit, die MMS-Funktion sehr einfach zu deaktivieren , wenn sie es möchten. Das ist bei uns leicht möglich, da MMS und Internetverbindungsdaten bei uns voneinander getrennt sind."

Stagefright-Patch bei O2

Auch O2 schreitet im MMS-Verkehr ein und leitet den Nachrichtendienst auf einen Webdienst weiter. Auf diese Art wird Schadcode in einer gezinkte Botschaft automatisch entschärft. Pressesprecher Markus Oliver Göbel erklärt: "Als zusätzliche Maßnahme zu den Software-Updates der Hersteller leiten wir alle MMS mit Videos, die an unsere Kunden gesendet werden, auf ein spezielles Online-Portal um. Beim Empfang einer MMS erhalten sie stattdessen eine SMS mit einem Link und einem Passwort, mit denen sie das Video beispielsweise über ihren PC ansehen können. Wir empfehlen außerdem, den Auto-Download von MMS auf dem Endgerät auszuschalten." Dasselbe gilt freilich für die andere Telefónica-Marke E-Plus.

Stagefright selbst bekämpfen

Das heimtückischste Einfallstor zum Ausnutzen der Stagefright-Lücke ist eine gezinkte MMS. Damit der Schadcode nicht über die Vorschau der Nachricht ausgeführt wird, solltet Ihr den automatischen Empfang von MMS unterbinden. Leider kann man die Sicherheitslücke auch mit Sofortnachrichten, Webseiten, E-Mails, Downloads, USB, SD-Karten ausnutzen.

Abhisek Devkota, der Chef der Developer Relations bei CyanogenMod, erklärt uns: „Theoretisch kann man das Stagefright-Sicherheitsproblem tatsächlich auf anderem Wege hervorrufen. […] Dass Angreifer sich aber bewusst für eine gezinkte MMS entscheiden, liegt daran, dass die Sicherheitslücke dann ohne Interaktion des Opfers ausgenutzt werden kann. Andere Angriffsvektoren würden wahrscheinlich an weiteren Sicherheitsmaßnahmen des Android-Systems scheitern, die sie auf anderem Wege umgehen müssten. Eine hypothetische E-Mail, die die Stagefright-Lücke ausnutzen wollte, wäre viel komplizierter zu realisieren, sodass Angreifer eher zur MMS greifen würden.“

Das heißt also unterm Strich, das Abschalten von MMS ist keine wirkliche Lösung. Es ist aber die einzige, die in der Hand der Nutzer liegt und nicht von einem Android-Update abhängt, das sie vielleicht gar nie erreicht. Von daher kann es nicht schaden, nur dürft Ihr Euch deswegen nicht in Sicherheit wiegen.

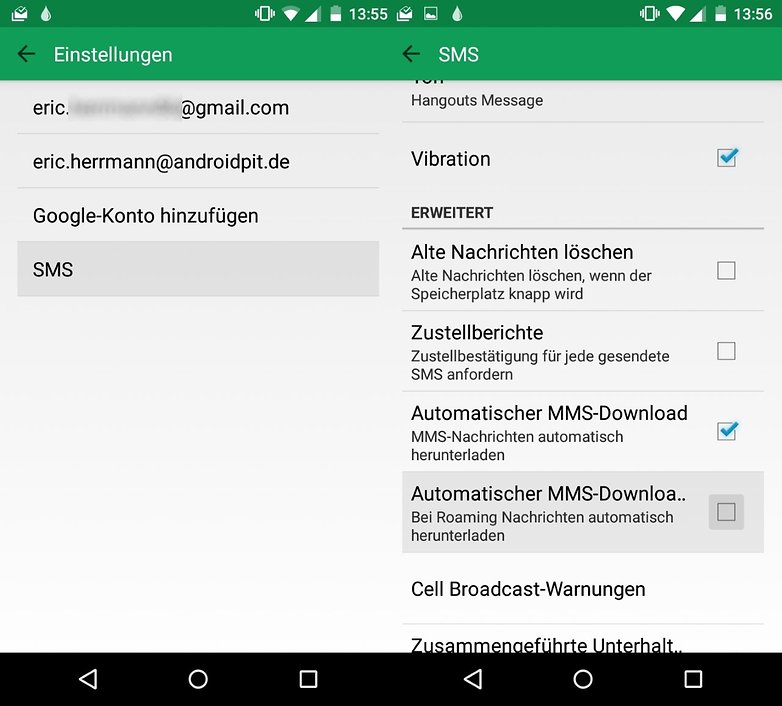

Falls Ihr also Hangouts für MMS benutzt, könnt Ihr den automatischen MMS-Download deaktivieren. Geht dazu ins Menü oben links, tippt auf SMS und dann entfernt Ihr (falls nicht schon geschehen) den Haken beim automatischen MMS-Download und schon wird wenigstens der eine Angriffsvektor für den Stagefright-Exploit geschlossen.

Dieser Artikel wird regelmäßig aktualisiert.

Mein P8 hat Anfang Oktober ein Update bekommen und alle Lücken sind zu. Und dann sag mal wer Huawei trödelt ^^

wer trödelt? huawei und alle anderen auch

Ich hätte mich gefreut zu erfahren, wann Vodafone endlich den Samsung Patch verteilt. Ich glaube, ich werde demnächst den Anbieter wechseln.

Oder einfach ne freie originale Firmware flashen

Mein Gott kennt eigentlich irgend jemand einen der schon betroffen ist oder war? Ich nicht !

Wenn es bei dir offen ist immer noch,bist du doch betroffen davon ,wenn nicht dann ist doch alles ok . :-)

Ich habe immer noch keinen patch bekommen wegen der Lücke, obwohl die meisten für das S5 schon haben, find ich Scheisse das da o2 lahmt -.-.

Huawei P8 alle bisher bekannte Lücken geschlossen laut App ,inklusive der neuen 2.0 Lücken( 3876-6602) ,Update kam heute bei mir . ;)

Congratulations! You device is not affected by vulnerabilites in Stagefright !

Android wurde von Version 5.0 auf 5.0.1 angehoben, Huawei Firmware Update ist die GRA-L09C150B196!

Wenn das weiter so geht ,fühle ich mich gut aufgehoben ,da wo ich jetzt bin.

Aber ganz trauen tue ich den Frieden trotzdem nicht,weil bei der Überprüfung auf dem P8, die CVE -26 und die 39 fehlen(laut androidpit),beide sind jeweils nicht mit aufgelistet.

Oder sind die erst ab Android 5.1.1 vorhanden ?

@androidpit

Wird hier eventuell die Liste der Handyhersteller noch ergänzt? Huawei ist doch ein großer Anbieter momentan,oder nicht ?

Wie finde ich den. herraus ob ich den. Patch habe :D

Indem du diesen Artikel liest ;-)

Bei meinem Note 4 SM-N910C sind trotz des letzten Patches (01.10.2015) folgende Lücken offen.

CVE-2015-3876

CVE-2015-6602

Ein Trauerspiel das Ganze...

Stagefright 2.0 hmmm... Ich werde Euch weiter auf dem Laufenden halten!

Ja bitte. Der Artikel ist ein gutes Beispiel wie man im Stich gelassen wird (und dabei geht es mir noch gut mit dem Note 4)

Es gab gestern ein Update für das Samsung Galaxy Tab S 10.5 LTE (auch für die WiFi Version), etwa 350MB groß.

Nun ist die Stagefright Lücke geschlossen. 👍👍👍

Certifi-gate ist aber weiterhin offen. 👎

Weiterhin Android 5.0.2 👎

Da das Tab S in der Liste der Geräte mit monatlichen Sicherheitsupdates steht, wird dieses das erste gewesen sein.

Mit CM 12.1 ist jetzt alles im grünen Bereich.

Warum kriegt Samsung das nicht selbst hin?

Was kriegt Samsung nicht hin? Als fast einziger Hersteller haben die Sagefright überall geschlossen..

Mein S4 gt-i9515 Stock war bis vor kurzem nicht gepatcht, habe daraufhin CyanogenMod 12.1 geflasht, welches schon gepatcht war. Falls das mittlerweile behoben sein sollte, ist das gut. Aber viel zu spät.

Trotzdem gut zu wissen, dass du alle Samsung Phones besitzt und festgestellt hast, dass die alle gepatcht sind.

Finde ich auch gut.

Nicht ganz Huawei hat auch alle Lücken samt geschlossen beim P8,inklussive 2.0 Stagefright...heb mal nicht gleich ab mit deinem.Sansung . :-)

Update kam gestern rein ,siehe oben .

Bestimmt weil sie jetzt die Nexen davon gebaut haben ,klappt es mal bei denen mit Updates .;-)

Wichtiger wäre mir aber ehr,wenn Sie die Akkulaufzeit verbessern würden mittels Patch.,den die leidet unter Android 5.0.1.

Beim P8, also einem Gerät. Welch eine Kunst. Samsung beim S3, S4, S5, S6.....